情報セキュリティマネジメントの過去問を見て、用語理解に苦しんでいる

すばやく重要なキーワードを押さえて、楽に合格したい

情報セキュリティマネジメント試験では、頻出するキーワード(用語)を覚えるのが合格への近道です。

しかし闇雲にたくさんの用語を覚えるのは大変…!

試験の特徴を押さえた上で、頻出の用語に絞って覚えたいですよね。

最新のAIを使用し、試験に頻出の用語を整理したので、お役立てください。

情報セキュリティマネジメント合格のスキル

試験の特徴

科目Aと科目Bに答える「知識の広さ」と「セキュリティの深い理解」が大切。

情報セキュリティマネジメント試験の特徴として「4肢択一の科目A」「詳しいセキュリティ問題の科目B」が挙げられます。

そのため、情報セキュリティマネジメント突破のためのスキルは次の3つとなります。

- 広い知識

- 集中力

- 問題演習経験

この中で、「1.広い知識」が土台となり、試験突破のための最重要項目です。

ITを幅広く理解し、さっと正答を選べる力が必要ですね!

広い知識の効果的な習得方法

広い知識は、「キーワード理解」で補う。

情報セキュリティマネジメント突破のために、最も効率が良いのは講座を利用した問題演習です。(学習方法はこちらで解説)

しかし、問題演習を繰り返していると、毎回同じキーワードで間違えてモチベを下げることがあります。

僕はCSFとかRFPとか英字3文字が全然頭に入らない…!

そのため、頻出かつ覚えにくい知識問題は、「キーワード理解」で補います。

問題演習の方が学習効率は良いので、問題演習にジャマにならない、とっても効果的な勉強方法を紹介します。

効率的なキーワード練習は「音声インプット」

【効果抜群】スマホの音声読み上げアプリで繰り返し聞く。

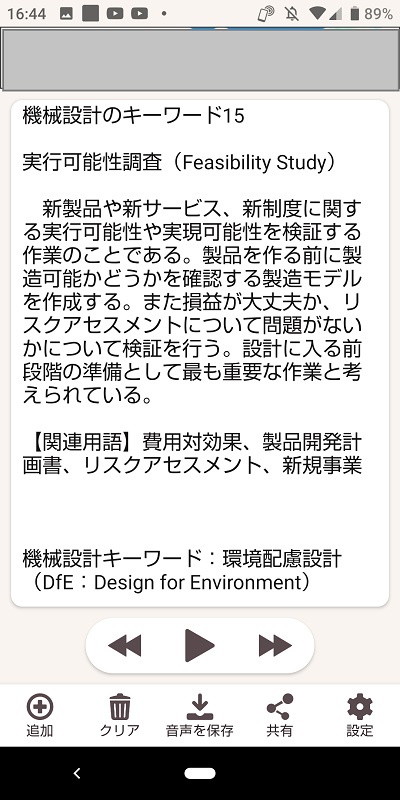

最近はスマホの読み取り技術が発達しており、無料のアプリでも十分自然な音声を聞くことができます。

私が紹介するキーワード解説文章を、そのままアプリに貼り付けるだけです。

読み取りの早さや、声の高さを自由に調整できるので、効率が良くストレスフリーです。

むちゃくちゃ楽に、即インプットできるのでオススメです。

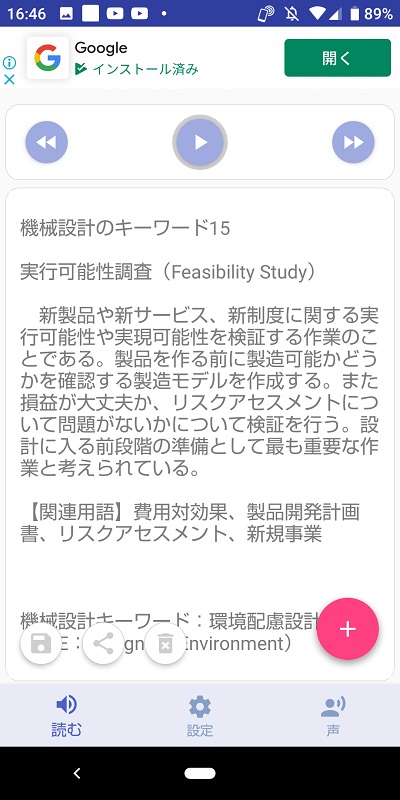

私が使用しているアンドロイド用の読み上げアプリを紹介します。

【アンドロイド用の読み上げアプリ】

1.音声合成ー読み上げ

2.読み上げアプリ

▲スマホ上のアイコンはこのようなデザインです。(2022年4月2日時点)

両者に大きな違いはなく、無料でも使い勝手の良いアプリです。

Playストア、アップルストアにて「読み上げ」で検索してアプリをインストールしてみて下さい。

キーワードが馴染んできたら、音読するのもオススメです!

情報セキュリティマネジメントに頻出のキーワード(用語集)

1. 機密性 (Confidentiality)

- 情報が許可された人だけにアクセスされることを保証する。重要なデータを保護するために暗号化やアクセス制御が使われます。

2. 完全性 (Integrity)

- 情報が正確で、改ざんされていないことを保証する。ハッシュ関数やデジタル署名が完全性を保つために利用されます。

3. 可用性 (Availability)

- 必要なときに情報が利用可能であることを保証する。システム冗長化やバックアップの実施が可用性を確保します。

4. リスクアセスメント (Risk Assessment)

- リスクの特定、分析、評価を行い、適切な対策を講じるプロセス。リスクの影響度と発生確率を評価します。

5. 情報セキュリティポリシー (Information Security Policy)

- 組織内で情報セキュリティを管理するための基本方針やルール。従業員が遵守すべきセキュリティ基準を規定します。

6. 多要素認証 (Multi-Factor Authentication, MFA)

- 複数の認証手段(例:パスワード、スマートフォン認証、生体認証)を組み合わせてセキュリティを強化します。

7. 暗号化 (Encryption)

- 情報を第三者が読めない形に変換する技術。AESやRSAが代表的な暗号化技術です。

8. 公開鍵暗号 (Public Key Cryptography)

- 公開鍵と秘密鍵を使用してデータを暗号化・復号する方式。非対称暗号の代表例で、インターネット上の安全な通信に広く使われています。

9. フィッシング (Phishing)

- 偽の電子メールやウェブサイトを使って、個人情報を詐取しようとする詐欺行為。対策として、メールの送信元やリンクを慎重に確認する必要があります。

10. ランサムウェア (Ransomware)

- システムをロックしたり、データを暗号化して身代金を要求するマルウェアの一種。バックアップの実施が有効な対策です。

11. インシデントレスポンス (Incident Response)

- セキュリティインシデント発生時の対応手順。被害を最小限に抑え、復旧を迅速に行うことが目的です。

12. ログ管理 (Log Management)

- システムやネットワークのログを記録・保存・分析するプロセス。不正アクセスの検出やトラブルシューティングに役立ちます。

13. 個人情報保護法 (PIPA)

- 日本における個人情報の取扱いに関する法律。個人情報の適切な管理や利用が求められます。

14. ISO 27001

- 情報セキュリティマネジメントシステム(ISMS)の国際規格。組織が体系的に情報セキュリティを管理するためのフレームワークです。

15. 脅威と脆弱性 (Threat and Vulnerability)

- 脅威はシステムに損害を与える可能性がある事象や行為、脆弱性はシステムやネットワークの弱点を指します。両者の管理がリスクマネジメントにおいて重要です。

16. アクセス制御 (Access Control)

- ユーザーやシステムが特定のリソースにアクセスできるかどうかを制御するメカニズム。役割ベースアクセス制御(RBAC)が代表的な方法です。

17. データの匿名化 (Data Anonymization)

- 個人情報や機密情報を特定の個人と結びつけられないように加工すること。これにより、プライバシー保護を強化します。

18. SOC (Security Operations Center)

- セキュリティオペレーションセンターの略称で、組織内のセキュリティ監視とインシデント対応を行う専門チーム。24時間体制で監視と対応を行うのが一般的です。

19. SIEM (Security Information and Event Management)

- セキュリティ情報およびイベント管理を行うシステム。多くのログデータを集約し、分析して脅威を検出するためのツールです。

20. DLP (Data Loss Prevention)

- データ漏えい防止のための技術およびポリシー。機密情報が外部に漏れないように、送信前にデータをチェックしてブロックする仕組みです。

21. CSIRT (Computer Security Incident Response Team)

- 組織内で発生したセキュリティインシデントに対応する専門チーム。インシデントの予防、対応、復旧を行う。

22. サイバー攻撃 (Cyber Attack)

- システムやネットワークに対して行われる不正アクセスやマルウェア攻撃などの総称。DDoS攻撃、ゼロデイ攻撃などが含まれます。

23. BCP (Business Continuity Plan)

- 災害やインシデント発生時に、業務を継続または早期に復旧させるための計画。事業継続計画とも呼ばれ、リスク管理の一環として重要視されます。

24. ウイルス対策ソフトウェア (Antivirus Software)

- コンピュータウイルスやマルウェアからシステムを保護するためのソフトウェア。リアルタイムのスキャンや定義ファイルの更新が不可欠です。

25. 社会工学 (Social Engineering)

- 技術的な手段ではなく、人間の心理的な隙をついて情報を盗む手法。フィッシングやプリテキストを用いた攻撃が典型的です。

26. GDPR (General Data Protection Regulation)

- EUの一般データ保護規則。個人データの取り扱いに関する厳しい規制を設け、違反した企業には高額な罰金が科される可能性があります。

27. ゼロトラスト (Zero Trust)

- すべてのアクセスを信頼しないというセキュリティモデル。ネットワーク内外を問わず、すべてのアクセスが検証されます。

28. ペネトレーションテスト (Penetration Testing)

- システムやネットワークに対する模擬攻撃を行い、脆弱性を検出するためのテスト。実際の攻撃手法を用いてセキュリティの強度を評価します。

29. CISO (Chief Information Security Officer)

- 組織の情報セキュリティを統括する役職。セキュリティ戦略の策定やインシデント対応の指揮を行います。

30. マルウェア (Malware)

- 悪意のあるソフトウェアの総称。ウイルス、トロイの木馬、スパイウェアなどが含まれ、システムに損害を与えることを目的としています。

31. インシデント対応 (Incident Response)

- セキュリティインシデントが発生した際に、迅速かつ効果的に対応するためのプロセス。初期対応から復旧、根本原因の特定までを含みます。

32. レッドチームとブルーチーム (Red Team vs. Blue Team)

- レッドチームは攻撃者としてシステムに侵入を試み、ブルーチームはそれに対抗して防御を行うことで、セキュリティ体制の強化を図る手法。

33. MFA (Multi-Factor Authentication)

- 複数の認証要素を使用してユーザーの身元を確認する手法。例えば、パスワードに加えて、スマートフォンによる確認コードなどが使用されます。

34. フィッシング (Phishing)

- 正規の企業や機関を装い、ユーザーから個人情報やログイン情報を騙し取る詐欺行為。特にメールやSMSを利用するケースが多いです。

35. VPN (Virtual Private Network)

- 公共のネットワークを経由して、プライベートなデータ通信を行うための技術。データが暗号化され、第三者から保護されます。

36. BYOD (Bring Your Own Device)

- 従業員が自分のデバイスを業務に使用すること。セキュリティリスクを伴うため、適切なポリシーと管理が必要です。

37. エンドポイントセキュリティ (Endpoint Security)

- コンピュータやスマートフォンなど、ネットワークに接続される端末を保護するためのセキュリティ対策。ウイルス対策やファイアウォールが含まれます。

38. クラウドセキュリティ (Cloud Security)

- クラウドサービスを利用する際のセキュリティ対策。データの暗号化やアクセス制御が重要な要素です。

39. ゼロデイ脆弱性 (Zero-Day Vulnerability)

- セキュリティホールが発見されたが、まだ修正パッチが提供されていない脆弱性。攻撃者にとっては格好の標的となります。

40. パッチ管理 (Patch Management)

- ソフトウェアやシステムの脆弱性を修正するために、定期的に提供されるパッチを適用するプロセス。これにより、セキュリティリスクを低減します。